Udemy - Corso Completo Di Ethical Hacking [Ita]

|

|

Udemy - Corso Completo Di Ethical Hacking [Ita]

Thx SpeedSofT

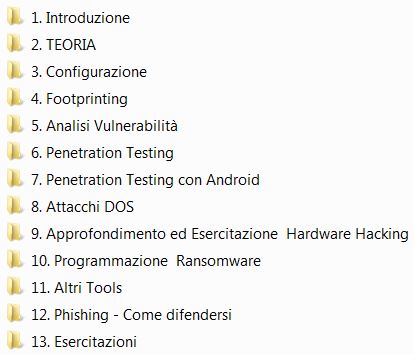

Cosa Imparerai

-Penetration testing

-Utilizzo di Parrot

-Creare un Ransomware in Python

-Vulnerability Assessment

-Footprinting - Raccolta di Informazioni

Descrizione

Il corso tratterà tantissimi strumenti utilizzati nel campo della sicurezza informatica. Gli strumenti utilizzati saranno sia hardware che software. Il corso è completo e prepara lo studente ad affrontare tantissime situazioni reali. Oltre alla descrizione passo passo di come procedere alla configurazione dei sistemi verranno anche spiegati tool e strumenti hardware e software che vengono utilizzati spesso nel campo della sicurezza. Alla fine del corso si avrà un'ottima conoscenza di questa materia e si potranno approfondire gli argomenti trattati avendo una visione molto più chiara di come approcciarsi a questo mondo. Si partirà con una panoramica sul mondo dell'ethical hacker e successivamente ad una configurazione dei sistemi. Dopo aver fatto anche una breve introduzione sui comandi di base di Kali Linux e si partirà subito in lezioni interessanti dove teoria e pratica si fondono contemporaneamente. Ci saranno esempi di Analisi di Vulnerabilità e di Penetration Testing. Ci saranno tool interessanti e soprattutto verranno spiegate le tecniche utilizzate dagli hacker per impadronirsi di altri sistemi e sferrare attacchi (come la SQL Injection, Session FIxation e tanti altri). Verranno analizzati tantissimi tool e soprattutto si arricchirà la propria conoscenza sul mondo della sicurezza informatica.

A chi è rivolto questo corso:

-Aspiranti Pentester

-Chi si occupa o vuole occuparsi di CyberSecurity

Requisiti

*E' un corso completo non occorrono requisiti particolari

Il Corso è Composto da: